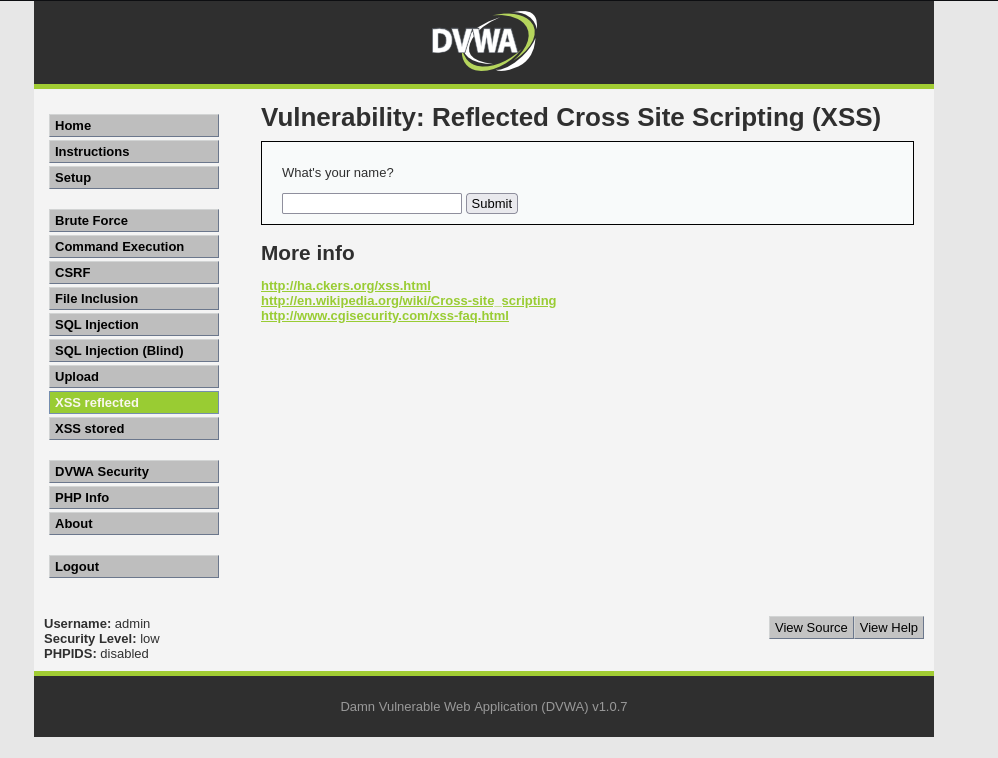

DVWA의 XSS Reflected -- LOW 수준에서 공격을 시도해보겠습니다. 처음 화면은 사용자에게 이름을 묻는 입력란이 있고, 입력된 이름이 출력되는 형태입니다.

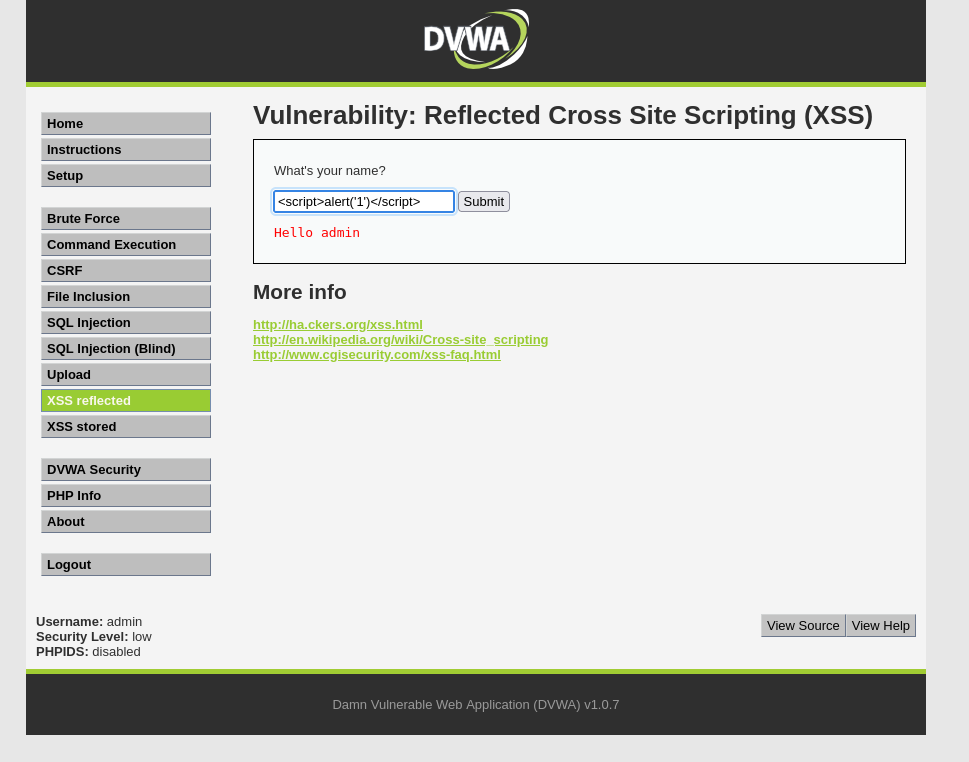

먼저, alert 함수를 이용하여 스크립트가 실행되는지 확인해보겠습니다. 다음과 같은 입력을 시도합니다:

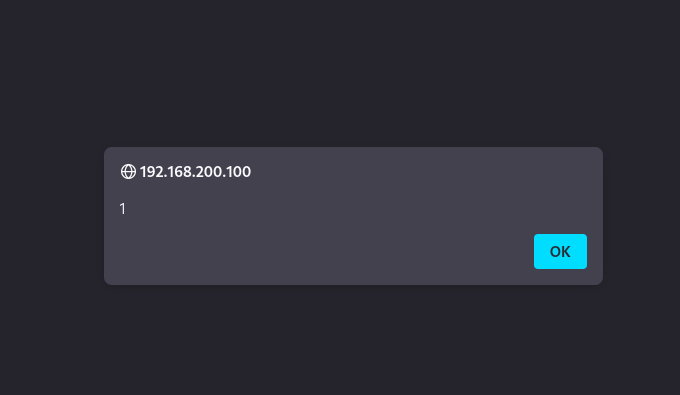

입력 후 화면에 1이 출력된다면, 이는 스크립트 필터링이 제대로 이루어지지 않고 있다는 의미입니다. 스크립트가 실행된다는 것은, 웹 애플리케이션이 사용자 입력을 그대로 출력하며, 이는 XSS 취약점이 존재함을 나타냅니다.

이제, XSS 취약점을 이용하여 공격을 심화시킬 수 있습니다. 예를 들어, 개인 서버를 열어 공격 스크립트를 주입하고 이를 통해 피해자의 세션 정보를 탈취하거나, BEEF (Browser Exploitation Framework)를 사용하여 피해자의 브라우저를 제어할 수 있습니다.

이를 통해 악성 스크립트를 삽입하고, 피해자 브라우저의 민감한 정보를 수집할 수 있습니다. 이러한 공격을 통해 XSS의 위험성을 이해하고, 웹 애플리케이션 개발 시 사용자 입력에 대한 철저한 검증과 필터링이 필요함을 강조할 수 있습니다.

//언제나 꾸준하게 열심히//

'DVWA' 카테고리의 다른 글

| XSS stored --LOW (0) | 2024.07.06 |

|---|---|

| DVWA의 XSS Reflected -- MEDIUM (0) | 2024.06.29 |

| Command Execution -Medium (0) | 2024.06.15 |

| Command Execution -Low (0) | 2024.06.08 |