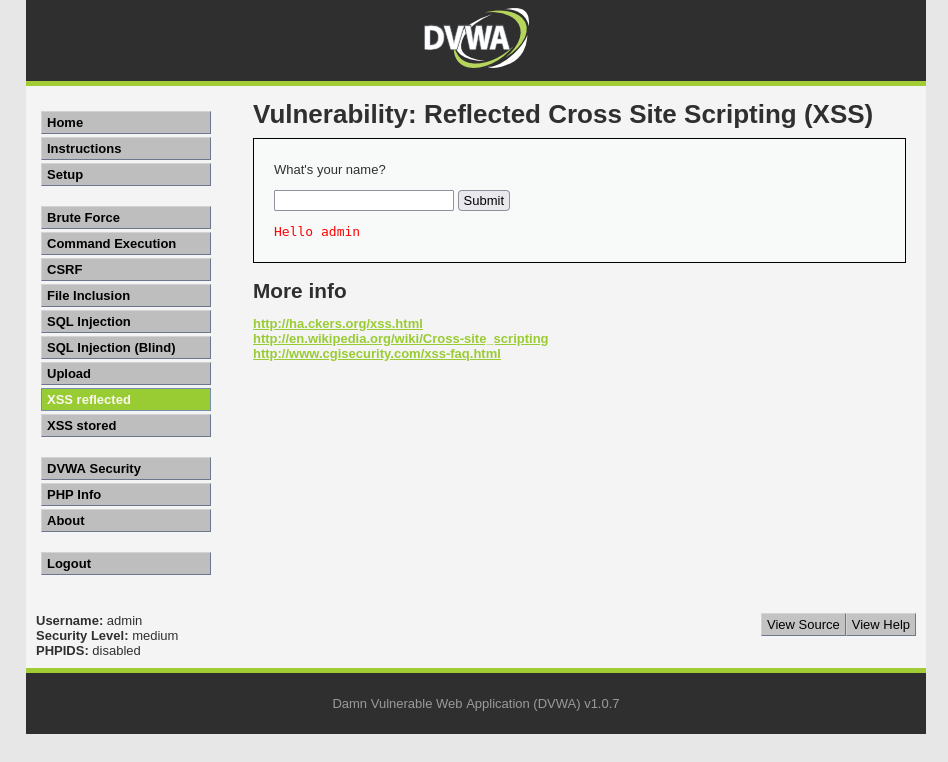

DVWA의 XSS Reflected -- MEDIUM 수준에서 공격을 시도해보겠습니다. 처음 화면은 사용자에게 이름을 묻는 입력란이 있고, 입력된 이름이 출력되는 형태입니다.

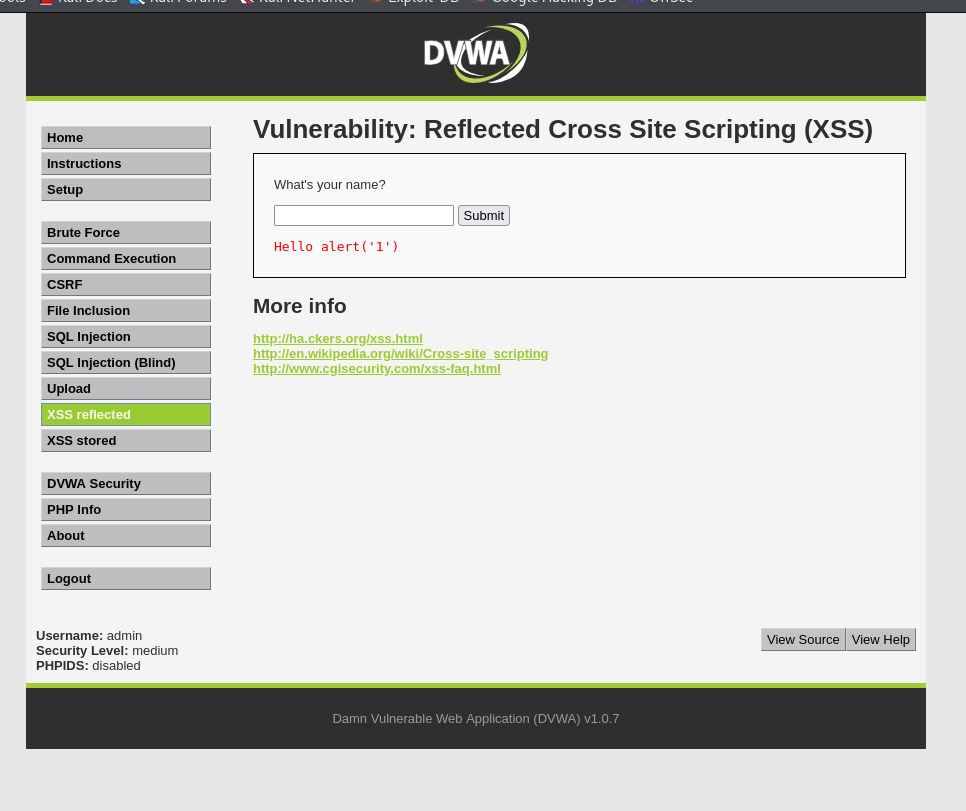

먼저, alert 함수를 이용하여 스크립트가 실행되는지 확인해보겠습니다. 다음과 같은 입력을 시도합니다:

하지만 이번에는 스크립트가 필터링되어 실행되지 않는 것 같습니다. 필터링을 우회하기 위해 다양한 기법을 시도할 수 있습니다. 예를 들어, <scr<script>ipt>와 같이 태그를 분리하거나, 대소문자를 혼합하여 <SCRIPT>와 같이 입력할 수 있습니다. 이 방식들은 필터링 시스템의 허점을 노리는 기법들입니다.

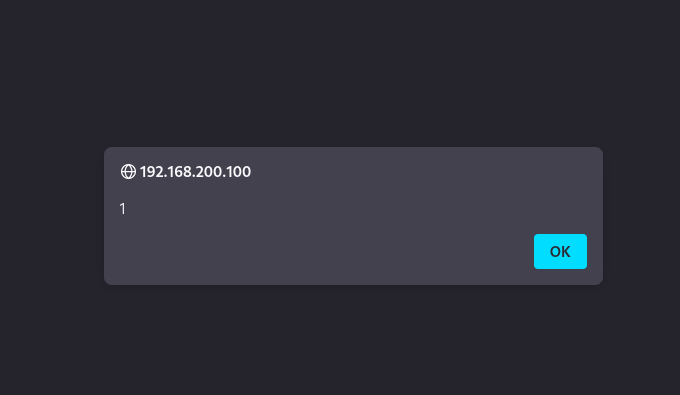

이와 같은 방법을 사용하여 입력하면, 스크립트가 실행되어 1이 출력되는 것을 확인할 수 있습니다. 이는 필터링 시스템이 완벽하지 않다는 것을 보여줍니다.

//언제나 꾸준하게 열심히//

'DVWA' 카테고리의 다른 글

| XSS stored --LOW (0) | 2024.07.06 |

|---|---|

| DVWA XSS reflected --LOW (0) | 2024.06.24 |

| Command Execution -Medium (0) | 2024.06.15 |

| Command Execution -Low (0) | 2024.06.08 |